在当前的互联网时代,网络安全威胁日益严峻,攻击手段层出不穷。为了应对这些威胁,网络安全专家们不断探索新的防御手段,在过去的几年里,一种更加积极主动的网络安全方法正在兴起。蜜罐技术便是这样一种备受瞩目的主动防御技术。

与其被动的等待网络攻击的发生,不如主动出击将问题提前掌握在自己手中。所以根据这一安全需求,需要企业都在积极寻找网络安全组织表面的脆弱点,并进行渗透测试、漏洞评估等安全措施。而蜜罐就是其中重要的举措,旨在提供额外的安全层。今天德迅云安全就带大家深入了解蜜罐,包括其定义、底层原理,以及在当前互联网时代蜜罐具有哪些安全作用。

一、蜜罐的定义

蜜罐,又称为蜜罐技术,在计算机术语中,蜜罐一词是指一种安全结构或机制,用于转移攻击者。换句话说,蜜罐可以分散攻击者对组织宝贵资产的注意力,是一种用于识别、记录和分析网络攻击的安全工具。

最早这个词,源于猎人在罐子装满蜂蜜,部署陷阱,专门来捕捉喜欢甜食的熊。网络安全领域里,人们就把欺骗攻击者的诱饵称为“蜜罐”,它本质上是一种虚拟或实体的计算机系统,模拟了一个真实的网络系统或应用程序,但实际上是专门用来吸引黑客攻击的“陷阱”。蜜罐可以运行在互联网上,包含漏洞和诱骗系统,用于诱使攻击者进行非法入侵,从而帮助安全团队收集情报和分析攻击者的行为,制定相应的应对策略。

二、蜜罐的底层原理

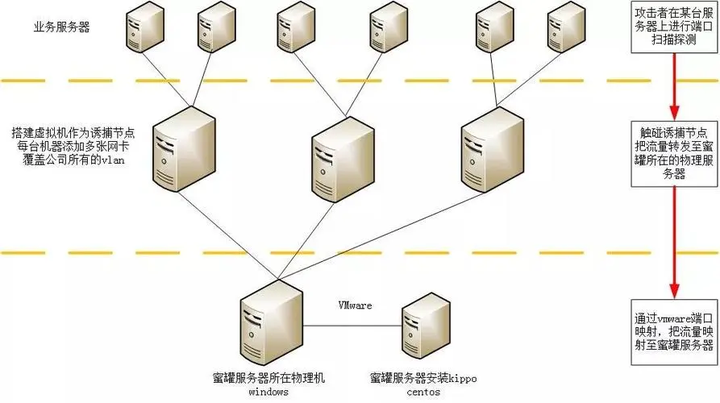

蜜罐的底层原理在于其诱骗性和监控性。通过模拟真实系统和应用程序的样子,添加一些有吸引力的漏洞和弱点,以诱使攻击者攻击。另外在蜜罐内部添加的监控程序和工具,会被用于记录攻击者的行为和收集攻击数据。这些监控程序可以捕获攻击者的工具、技术和过程信息,从而深入了解攻击者的行为和特征。具体如下:

虚拟环境

蜜罐是在虚拟环境中部署的,可以在一个独立的计算机或虚拟机中运行一个操作系统和应用程序。这个虚拟环境看起来就像是一个真实的系统,但实际上它是专门用来模拟攻击者的行为和攻击的目标。

模拟漏洞和弱点

蜜罐中的操作系统和应用程序被设置成含有已知或未知的漏洞和弱点,这些漏洞和弱点通常与真实的系统和应用程序相似。攻击者将试图利用这些漏洞和弱点来攻击蜜罐,以便我们能够收集攻击信息并更好地了解攻击者的行为。

攻击记录

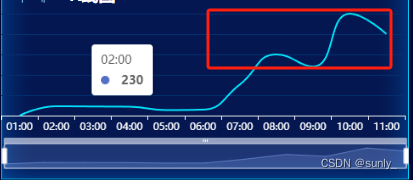

蜜罐中的所有网络和系统活动都被记录和分析,以便安全团队分析攻击者的行为并制定相应的应对策略。攻击记录包括攻击者使用的工具、攻击尝试的数量、攻击者的IP地址、攻击类型等信息。

攻击响应

蜜罐还可以采取一些主动的防御措施,例如向攻击者发送虚假信息、封锁攻击者的IP地址等,以保护真实系统和应用程序不受攻击。

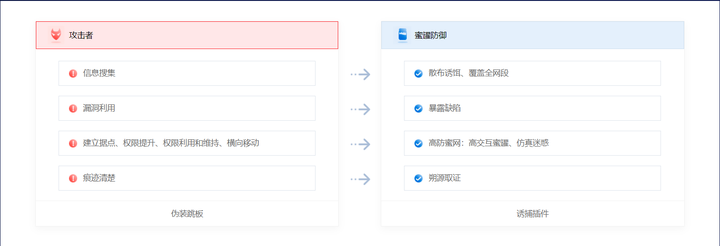

三、蜜罐在当前互联网时代的安全作用

诱捕攻击者

蜜罐作为一个专门用来吸引黑客攻击的陷阱,能够有效地诱捕攻击者。当攻击者尝试入侵蜜罐时,其行为和特征将被记录和分析,从而为网络安全团队提供有价值的情报。

收集攻击信息

蜜罐可以记录攻击者的工具、技术和过程信息,通过分析攻击者的行为、技术和策略,可以获取关于新的攻击向量、漏洞和威胁情报的重要信息。这些信息可以帮助安全团队更好地了解攻击者的行为,改进安全措施,并及时应对威胁。

转移攻击者的注意力

通过引导攻击者进入蜜罐,可以将其分散开来,占用攻击者的时间和资源,有效地转移他们的注意力,从而减轻对真实系统的攻击压力。攻击者在蜜罐中的活动对真实系统来说是无害的,因此可以有效保护真实系统免受攻击。

提高网络安全防御能力

蜜罐通过分析攻击数据,可以发现网络安全漏洞并及时修复。这种主动防御的方式能够帮助组织提高网络安全防御能力,减少潜在的安全风险。

四、有哪些不同类型的蜜罐?

有多种不同类型的蜜罐可以满足用户的不同需求,根据它们的构建方式和它们的用途进行分类,有几种不同的蜜罐:

1、根据交互程度的不同,有分为以下两种类型:

-

低交互蜜罐:低交互蜜罐只模拟了系统的一部分功能,通常只包括网络服务和部分应用程序,为攻击者提供简单的交互,配置简单,容易部署,但受限于交互能力,可能无法捕获高价值的攻击。

-

高交互蜜罐:高交互蜜罐提供了一个完整的、真实的系统环境,包括操作系统、应用程序和网络服务等,允许攻击者获得完全的访问权限,使得攻击者很难区分它与真实的系统。

2、根据用途的不同,分以下两种类型:

-

生产蜜罐:用于捕获生产环境中的攻击,保护生产环境。通常是企业用于改善其整体安全状态的一部分,可能是低交互或中交互蜜罐。

-

研究蜜罐:主要用于研究活动,如了解黑客和黑客团体的背景、目的和活动规律等。对于编写新的入侵检测规则、发现系统漏洞等具有价值。

3、根据设计和部署的不同,分以下两种类型:

-

研究型蜜罐:用于研究和教育目的,可能包括模拟不同的攻击场景和数据泄露情况。

-

生产型蜜罐:用于保护实际的生产环境,监测和记录网络流量,以检测和预防潜在的安全威胁。

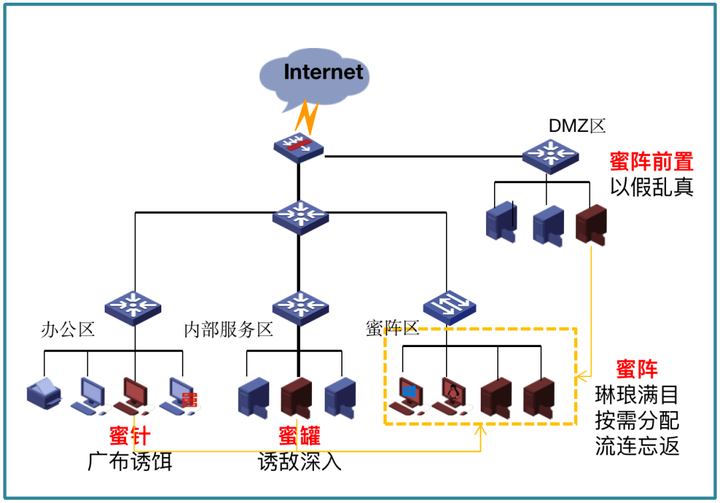

五、如何选择部署安全可靠的蜜罐

要建立一个成功的蜜罐系统,需要经过详细的规划和设计,并且与专业的安全团队合作,德迅云安全会根据用户的需求和威胁情报,选择合适的蜜罐类型和部署位置。德迅猎鹰(云蜜罐),通过部署诱饵和陷阱在关键网络入口,诱导攻击者攻击伪装目标,保护真实资产,并且对攻击者做行为取证和追踪溯源,定位攻击者自然人身份,提升主动防御能力,让安全防御工作由被动变主动。

云蜜罐具备以下优势:

1、1分钟快速构建内网主动防御系统

无侵入、轻量级的软件客户端安装,实现网络自动覆盖可快速在企业内网形成蜜网入口,轻松排兵布阵。

2、Web蜜罐配套协议蜜罐,以假乱真延缓攻击

多种真实蜜罐和服务形成的蜜罐系统,使入侵者难以分辨后逗留在蜜网内暴露入侵踪迹。

3、隐密取证,抓获自然人

通过获取设备指纹、社交信息、位置信息等数据快速勾勒攻击者画像,提供完整攻击信息,为溯源、抓捕攻击者提供有效依据。

4、转移战场,高度内网安全保障

将攻击流量引出内网转移战场到SaaS蜜网环境,并从网络隔离、流量单向控制等维度配置安全防护系统,保证系统自身不被攻击者识别和破坏。

5、捕获0day攻击等高级新型威胁

蜜网流量纯粹,无干扰流量,基于攻击行为分析可以快速定位未知威胁并配合真实业务进行优化防御策略。

6、安全专家服务一键接入

德迅云安全蜜罐管理平台由专家团队监控维护,一旦发现安全风险,及时分析预警,配合客户进行应急响应。

六、总结

综上,蜜罐作为一种用于吸引、识别和监测网络攻击者的安全技术和策略,在网络安全领域将发挥着越来越重要的作用。通过部署蜜罐,模拟易受攻击的目标,安全专家可以收集关于黑客行为、攻击手段和威胁情报的重要信息,企业可以及时发现并应对网络攻击,提高网络的安全防护能力。同时,蜜罐也可以作为一个研究工具,帮助安全研究人员了解攻击者的行为和技术。蜜罐的部署需要谨慎规划和适当的资源投入,与专业的安全团队合作,以确保其在保护真实系统的同时不会引发额外的风险。